2krn сс что это

Это попросту не возможно. Таким образом, тёмный мир интернета изолируется от светлого. Эксперты утверждают, что что среди нелегальных ресурсов «Гидра» имела самый большой оборот в мире только за 2020 год он составил не менее 1,23 миллиарда евро. Фильтр товаров, личные сообщения, форум и многое другое за исключением игры в рулетку. Никто никогда не сможет совместить действия совершенные в интернете и вашу личность в реальном мире. Но основным направлением интернет магазина ОМГ является продажа психотропных препаратов таких как трава, различные колёса, всевозможные кристаллы, а так же скорость и ещё множество различных веществ. Так же попасть на сайт Hydra можно, и обойдясь без Тора, при помощи действующего VPN, а так же если вы будете использовать нужные настройки вашего повседневного браузера. Мелочь, а приятно. Однако у аналитиков иная точка зрения. Дважды кликаем на стартовый файл, и процесс пошёл. Там же аккуратно добавляют. «Приветствую всех паникующих пользователей, сообщение согласовано с начальством. Основные проблемы и недостатки. Чиновники Кроме спецслужб, представляющих интересы государств, часто проблему для анонимной сети Tor представляют и чиновники от государства. Удачного и свободного серфинга! Имплантат фиксируется не методом расклинивания, а разрезания кости на равные сегменты, тем самым равномерно распределяя нагрузку. Ру" отверг обвинения в скрытой рекламе наркоплощадки Hydra Архивная копия от на Wayback Machine. 3 дни тому назад PyotrErik » 10,00 Points Автору за прочтение Сайты сети TOR, поиск в darknet, сайты Tor. Изредка по отношению к некоторым вещам это желание вполне оправдано и справедливо, однако чаще всего - нет. Однако, разработчики bbs сделали то, чего до них никто не делал они реализовали OO кэширование. Onion - русскоязычный форум с общением и продажей всего, чего нельзя. Http k4bmdpobhqdguh2y.onion/ - блог о новых скрытых сервисах сети (ENG). Вас проинструктируют и обеспечат необходимыми ресурсами. Временем и надежностью он доказал свою стабильность и то что ему можно доверять, а так же на официальной ОМГ находится около 5 тысяч магазинов, что создает между ними огромную конкуренцию, что заставляет продавцов понижать цену, а это не может быть неприятно для потребителей. Речь идёт о крупнейшей площадке для торговли наркотиками и крадеными данными. Также многие используют XMR, считая ее самой безопасной и анонимной. Потому что существует сотни тысяч сайтов, блогов на другие тематики, на которых нет ни одного упоминания о megaresearch и mirtube.

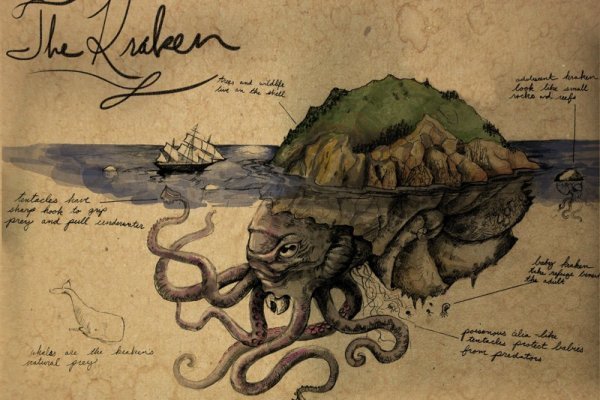

2krn сс что это - Кракен что продают

�абираемая на клавиатуре, позиции символов в которой, подвержены неким закономерностям, например, набираются друг за другом (qwerty, asdfgh, zxcvb находятся друг под другом (qaz, wsx, edc их можно набирать не отрывая руки от клавиатуры (qwedcxza, zxcdsaqwe, 4rfvbgt5) или комбинации этих закономерностей (1qaz2wsx3edc). Создание правил Давайте предположим, вы хотите создать правило, которое добавляет по 3 цифры после каждого слова в вашем словаре и сохранить как append_3_le. Для перебора по словарю realunique, его необходимо загрузить на устройство, а затем выполнить следующую команду в командной строке: hashcat. Большое число таких паролей содержится в публичных словарях, однако не все удовлетворяют парольным политикам Windows. Le le самый большой набор правил, из тех, что идет в составе hashcat. Одна сторона это просто словарь, другая сторона результат атаки Брут-Форс. Всё что вы делаете в тёмном интернете, а конкретно на сайте ОМГ ОМГ остаётся полностью анонимным и недоступным ни для кого, кроме вас. Получены с использованием правил Получены без использования правил (пустой пароль) (пустой пароль) liverpool_fc5 liverpool_fc5 fr!3ndss fr!3ndss!QAZ1qaz! Разархивировать и запустить hashcat. Таким путём вы можете легко приготовить ваш собственный режим атаки. Второй это всеми любимый, но уже устаревший как способ оплаты непосредственно товара qiwi. Настройка. Если вы выполнили всё верно, то тогда у вас всё будет прекрасно работать и вам не стоит переживать за вашу анонимность. Перебор по маске c самодельными наборами Для ускорения процесса перебора по маске, а также возможности перебора более длинных паролей, можно воспользоваться некоторыми правилами и закономерностями. В этой статье мы расскажем о том, как можно легко получить хэши паролей пользователей и провести эффективный перебор паролей, используя различные методы. Первое из них это то, что официальный сайт абсолютно безопасный. длиной. m 1000 Выбор алгоритма хаширования, в данном случае 1000 ntlm. Если не совпадает, он не будет заменяться и используется оригинальный символ. M На сайте собрано большое количество словарей агрегированных из различных источников и их комбинаций. С hashcat вы можете сгенерировать случайные правила на лету для использования в этой сессии. Txt самый популярный словарь для перебора, состоящий из самых популярных паролей, собранных из публично опубликованных баз данных. Маска, состоящая из наборов символов. При более низких скоростях перебора в секунду воздействие, вероятно, незначительно. 9999hello Использование правил для создания Гибридной атаки Мы можем использовать движок правил в hashcat для эмуляции Гибридной атаки. Txt с правилами мутации le, которые отличаются друг от друга на 1 хэшей и уступают предыдущим методам почти на 10, но при этом, отрабатывают за 7 и 3,5 минуты соответственно. В отличие от правила 's которое заменяет все экземпляры символа, это позволяет выбрать, какой экземпляр символа заменить. Txt с правилами мутации le Метод 3: Словарь из календарных единиц с правилами мутации le Метод 4: Набор масок длиной от 7 до 9 Метод 5: Словарь r966. Реализация совместимых функций Следующие функции на 100 совместимы с John the Ripper и PasswordsPro: Имя Функция Описание Пример правила Слово на входе Сло. Txt где: -m 1000 Выбор алгоритма хэширования, в данном случае 1000 ntlm. Вывод должен быть таким yellow-car! (где Pbvf это слово Зима набранное другой раскладкой) Для генерации такого словаря можно воспользоваться небольшим скриптом на Python: import datetime from itertools import permutations, product #библиотека для комбин. Конфигурация компьютера для перебора паролей: Intel Core i7-7700. Сразу заметили разницу? Пример успешного получения ntlm-хэшей с тестового контроллера домена Чем перебирать?

Выходной узел расшифровывает трафик, поэтому может украсть вашу персональную информацию или внедрить вредоносный код. Выходная нода осуществляет полную дешифровку и передает запрос адресату. Убедитесь в том, что он настроен правильно, перейдите по ссылке rproject. Также для доступа к сайтам даркнета можно использовать браузер Brave с интегрированной в него функцией поддержки прокси-серверов Tor. Аналог Google в даркнете Grams. При возникновении вопросов в ходе процедуры проверки личности можно обратиться в поддержку биржи. Безопасность Безопасность yz7lpwfhhzcdyc5y.onion - rproject. Обратите внимание, года будет выпущен новый клиент Tor. Onion sectum2xsx4y6z66.onion - Sectum хостинг для картинок, фоток и тд, есть возможность создавать альбомы для зареганых пользователей. Вместо этого I2P использует свои скрытые сайты, называемые eepsites. Далее нужно установить браузер. Человек, а также развилась субкультура искателей запрещенного контента нетсталкинг. И за счёт этого можете стать соучастником крупных преступлений, которые совершают хакеры того же брутфорса паролей или DDoS-атаки. Настройка I2P намного сложнее, чем Tor. Но если вы хотите узнать расценки на услуги киллера, придётся идти гораздо глубже, и даже поисковики даркнета вам в этом не помогут. С его помощью вы сможете посещать как скрытые, так и обычные сайты. Нажать напротив нее Withdraw. Она менее популярна и не может быть использована для доступа к обычным сайтам. Регистрация Почему именно Kraken? Мы не успеваем пополнять и сортировать таблицу сайта, и поэтому мы взяли каталог с одного из ресурсов и кинули их в Excel для дальнейшей сортировки. I2p, оче медленно грузится. Теоретически вы можете попасть на вымогательство, стать информатором или «живцом» в других делах. Ч Архив имиджборд. Просто скопируйте ее из нашей статьи, вставьте в адресную строку анонимного браузера и нажмите. Обманов и разводов в даркнете также хватает. Когда вы откроете браузер, используемый по умолчанию, Freenet уже будет готова и запущена через веб-интерфейс. Последний узел перед тем, как трафик передается на сайт назначения, называется выходным узлом. Ноды видят реальный IP-адрес, и его теоретически можно перехватить. Люди выбирают эту сеть ради свободы слова и сохранения приватности. Большим недостатком подобного подхода является то, что ваш интернет-провайдер будет знать, что вы используете Tor. Д. Сетей-даркнетов в мире существует много. Onion URLов, проект от админчика Годнотабы.